Aumente a segurança do seu sistema Linux com a ferramenta Lynis

Saudações pessoal!

Muito se fala da segurança em sistemas operacionais Linux, geralmente costuma-se dizer coisas como: “Não há vírus para Linux”, “Linux é mais seguro que outros SOs”, e tantos mais… Mas, até onde tudo isso é verdade?

É fato que o Linux implementa o software aplicando técnicas de segurança mais avançadas, e o fato de o código ser aberto e revisado pela comunidade também dá um nível de confiabilidade elevado. Mas, não existe nenhum sistema 100% seguro e isso (para bem ou para mal) é um fato imutável.

Por isso é importante sempre implementar a Segurança em Camadas. Sempre digo isso em todas as minhas aulas, e meus alunos costumam compreender bem o conceito. O fato aqui é: Quanto mais camadas de segurança implementadas, mais seguro se tornam os ambientes.

Beleza Samuel, mas onde queremos chegar com tudo isso? Aí entra o tema de nosso post de hoje! Você sabe afirmar se seu ambiente Linux, tanto em sua estação de trabalho, quanto em seus servidores, está o mais seguro possível?

Hoje vamos trabalhar com a ferramenta Lynis para nos ajudar a detectar problemas de segurança em sistemas Linux!

O que é o Lynis?

Lynis é uma ferramenta OpenSource para auditoria de sistemas operacionais Unix/Linux. Ele faz verificações no sistema em busca de informações de segurança, informações gerais do sistema como hardware e software instalados e disponíveis, erros de configuração, problemas de segurança, contas de usuário sem senha, permissões erradas, auditoria de firewall etc.

Lynis é uma das ferramentas de auditoria automática mais confiáveis para gerenciamento de patches de software, bem como de varredura de malware e detecção de vulnerabilidades em sistemas Linux. É bastante útil para auditores de segurança, administradores de redes e sistemas, especialistas em segurança e pentesters, por exemplo.

Trata-se de um sistema flexível, por isso ele é utilizado para várias finalidades, como:

- Auditoria de segurança

- Teste de conformidade

- Teste de penetração

- Detecção de vulnerabilidade

- Hardening do sistema

Neste artigo aprenderemos a instalar o Lynis em sistemas linux, e também aprenderemos a utilizá-lo para tornar nosso ambiente mais seguro.

Instalação do Lynis

Instalar o Lynis é bastante simples se utilizarmos o gerenciador de pacotes do sistema. Vamos instalar da seguinte forma:

Para instalar em sistemas baseados em Debian como Ubunto e Linux Mint execute:

$ sudo apt-key adv --keyserver keyserver.ubuntu.com --recv-keys C80E383C3DE9F082E01391A0366C67DE91CA5D5F $ sudo apt install apt-transport-https $ echo "deb https://packages.cisofy.com/community/lynis/deb/ stable main" | sudo tee /etc/apt/sources.list.d/cisofy-lynis.list $ apt update $ apt install lynis $ lynis show version

Caso queira instalar em um sistema baseado em REHL, como CentOS ou Fedora, execute:

# yum update ca-certificates curl nss openssl # cat >/etc/yum.repos.d/cisofy-lynis.repo <<EOL [lynis] name=CISOfy Software - Lynis package baseurl=https://packages.cisofy.com/community/lynis/rpm/ enabled=1 gpgkey=https://packages.cisofy.com/keys/cisofy-software-rpms-public.key gpgcheck=1 priority=2 EOL # yum makecache fast # yum install lynis

Se preferir, pode instalar no openSUSE, com os comandos:

$ sudo rpm --import https://packages.cisofy.com/keys/cisofy-software-rpms-public.key $ sudo zypper addrepo --gpgcheck --name "CISOfy Lynis repository" --priority 1 --refresh --type rpm-md https://packages.cisofy.com/community/lynis/rpm/ lynis $ sudo zypper repos $ sudo zypper refresh $ sudo zypper install lynis

Ou, ainda, você pode instalar usando o código fonte. Para isso, execute os seguintes passos:

# mkdir /usr/local/lynis # cd /usr/local/lynis # wget https://downloads.cisofy.com/lynis/lynis-3.0.4.tar.gz # tar -xvf lynis-3.0.4.tar.gz

Executando e utilizando o Lynis

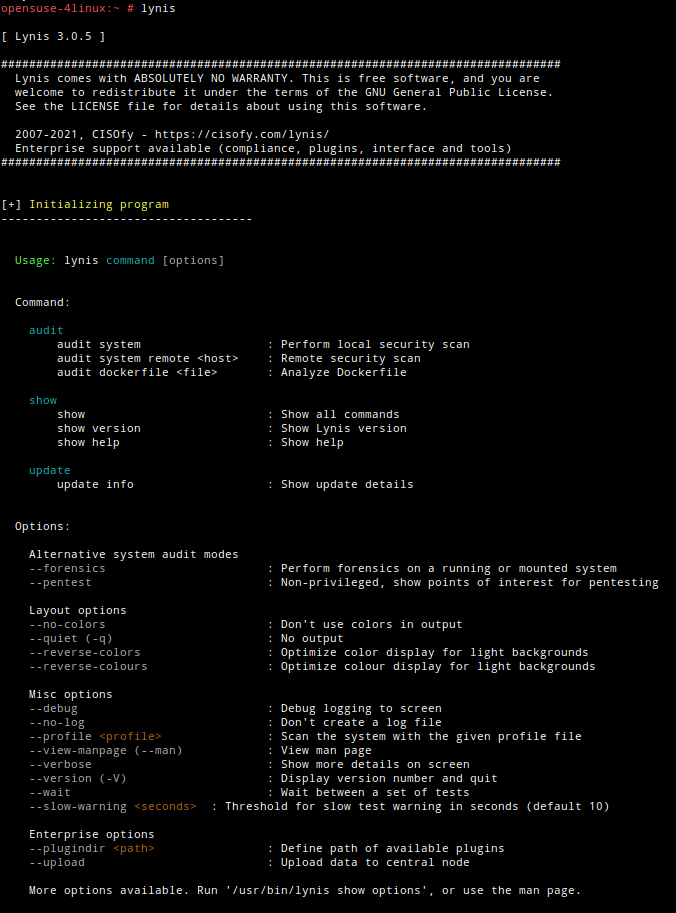

Ao executar o comando `lynis` sem nenhuma opção, ele fornecerá uma lista completa de parâmetros disponíveis e voltará para o prompt do shell. Como na figura abaixo:

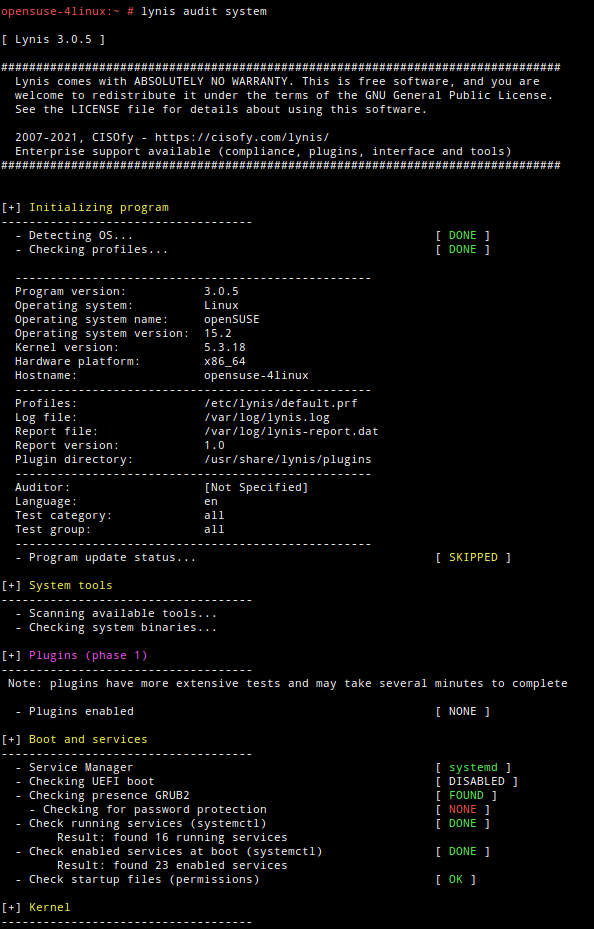

Para iniciar a auditoria com o Lynis você deve definir um parâmetro `audit system` visando auditar todo o sistema Linux. Use o seguinte comando para iniciar uma varredura completa, com os parâmetros mostrados abaixo:

<pre># lynis audit system</pre>

O processo de escaneamento se iniciará, e você deverá ver uma tela semelhante a esta:

Durante a execução você verá saídas como [OK] ou mesmo [DONE] e [ SUGGESTION ] e [ WARNING ]. Mas isso não significa que o resultado [ OK ] está configurado corretamente e [ WARNING ] não é necessariamente ruim. Você deve tomar medidas corretivas para corrigir esses problemas depois de ler os logs em /var/log/lynis.log.

Podemos seguir os seguintes parâmetros para execução do Lynis:

- audit system – Realiza uma auditoria completa do sistema local.

- show commands – Mostra os comandos disponíveis do Lynis.

- show help – Fornece uma tela de ajuda.

- show profiles – Exibir perfis descobertos.

- show settings – Lista todas as configurações ativas dos perfis.

- show version – Exibe a versão atual do Lynis.

--cronjob: Executa o Lynis como um cronjob (inclui -c -Q).--help or -h: Mostra parâmetros válidos.--quick or -Q: Não espere pela entrada do usuário, exceto em caso de erros.--version or -V: Mostra a versão do Lynis.

Com os resultados, é importante que você adeque corretamente seu ambiente ao relatório, seguindo as diretrizes que definir.

Como expliquei, segurança se faz com várias camadas, por isso organize bem seu ambiente e implemente a maior quantidade possível de camadas de segurança para diminuir as superfícies de ataque.

Execute o Lynis em seu ambiente e corrija as vulnerabilidades encontradas. Deixe aqui nos comentários todas as dúvidas e sugestões que tiver!

Forte abraço!

Líder em Treinamento e serviços de Consultoria, Suporte e Implantação para o mundo open source. Conheça nossas soluções:

About author

Você pode gostar também

OWASP Top 10: Conheça as principais vulnerabilidades web de 2021

O que é a OWASP Top 10? Saudações, pessoal! É importante perceber que com a ascensão das tecnologias web surgiram também novas necessidades de segurança destas. Atualmente, é natural que

Segurança de Software: A Importância da Auditoria de Código e Melhorias de Processos

Resumo: Este post visa esclarecer a importância da segurança de software e como a auditoria de código e melhorias nos processos são itens fundamentais para a qualidade. A auditabilidade de

DevSecOps: 6 passos para implementar segurança no desenvolvimento de software

A cultura DevOps se tornou um marco na história da tecnologia, tanto que muitos recrutadores começaram a utilizar este nome até para descrição de vagas. Mas onde fica a segurança