Proteja sua infraestrutura com Ansible Vault: segurança e simplicidade

Automatize sua infraestrutura sem correr riscos de segurança

O Ansible foi um dos responsáveis pela popularização da automação de configurações por meio das suas playbooks (scripts no formato YAML, onde é possível definir de forma estruturada configurações para um determinado ambiente). Hoje, milhares de empresas, com a utilização do Ansible, conseguem fazer com que sua infraestrutura esteja totalmente em formato de código e versionada, basicamente, como um software.

As facilidades que o Ansible trás são inquestionáveis, porém, atualmente, é perceptível que cada informação sobre a infraestrutura de uma empresa é muita valiosa e sensível. Dessa forma é comum que as playbooks que geram toda a infraestrutura de uma empresa deixa dados sensíveis, como senhas e usuários, expostos.

O Ansible Vault vem como solução para esses problemas, já que essa funcionalidade do Ansible possibilita que as playbooks sejam criptografas e permitam que somente pessoas autorizadas possam visualizar e modificar o seu conteúdo.

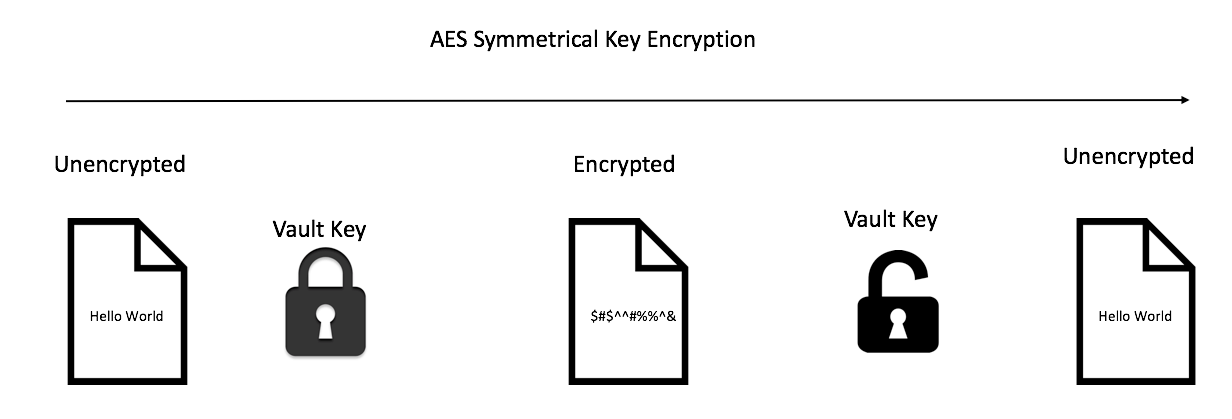

Arquitetura da Criptografia

Para o Ansible Vault conseguir criptografar e manter a mínima segurança, ele utiliza a chave simétrica AES(Symmetrical Key Advanced). A chave AES provê um caminho simples de utilização já que utiliza a mesma informação de chave de criptografia para chave de decriptografia, conforme abaixo:

É necessário observar que o Ansible Vault permite a criptografia apenas arquivos, sejam playbooks ou não, e variáveis.

Ansible Vault na prática

Então, vamos aprender como é utilizá-lo:

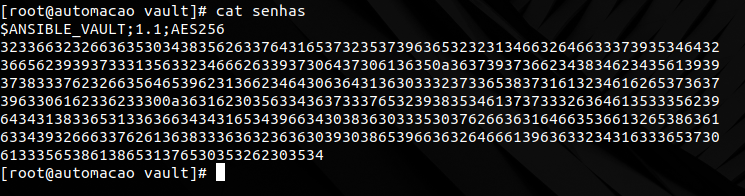

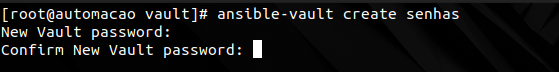

Criando um Arquivo Criptografado

ansible-vault create <nome_do_arquivo>

Após a solicitação de confirmação de senha, é a aberto um editor para adicionar o conteúdo ao arquivo novo.

Após a solicitação de confirmação de senha, é a aberto um editor para adicionar o conteúdo ao arquivo novo.

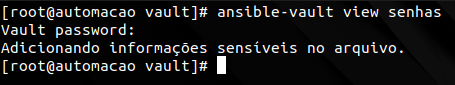

Visualizando o Arquivo Criptografado

ansible-vault view <nome_do_arquivo>

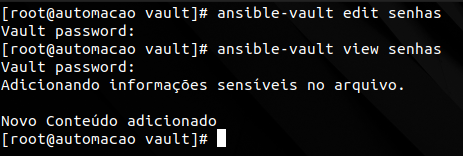

Editando o Arquivo Criptografado

ansible-vault edit <nome_do_arquivo>

Criptografando um arquivo já existente

ansible-vault encrypt <nome_do_arquivo>

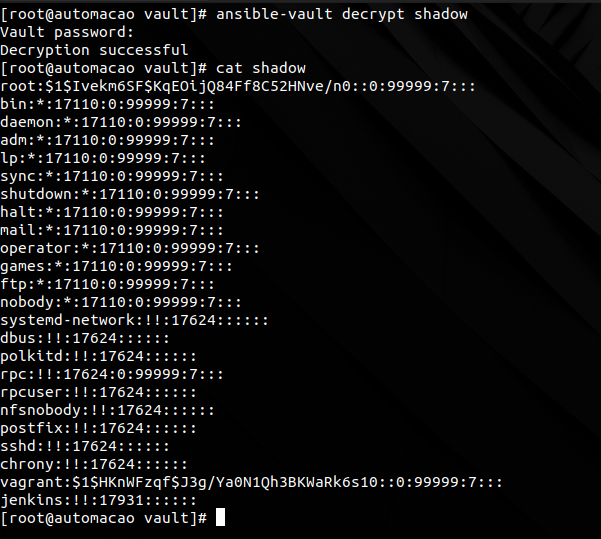

Decriptografando o Arquivo

ansible-vault decrypt <nome_do_arquivo>

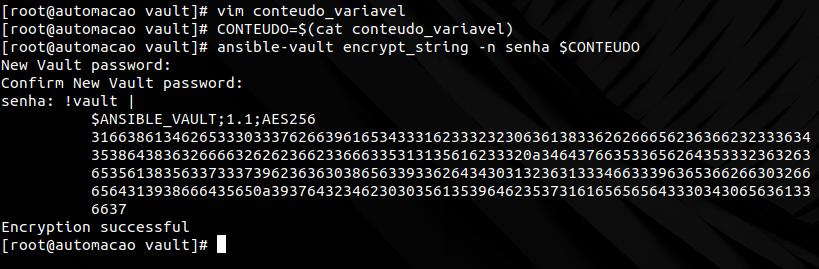

Criptografando Variáveis do Ansible

ansible-vault encrypt_string -n <nome_da_variável> <conteúdo_da_variável>

Esse comando fornece um resultado criptografado que é adicionando, geralmente, em vars/main.yml de um role ansible.

O exemplo mostrado acima é uma forma de proteger o conteúdo da sua variável. Pois, não permite que o conteúdo da variável fique no histórico da linha de comando.

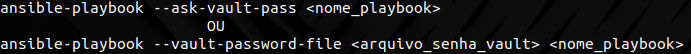

Para executar uma playbook que esteja utiliza um arquivo ou variável criptografada é necessário passar o comando da seguinte formar:

Finalizando, percebemos que o Ansible Vault é perfeito para proteger informações e implementar Segurança no mundo DevOps de forma simples.

About author

Você pode gostar também

Kubernetes Gateway API – um “adeus e obrigado” ao Ingress Controller

No Kubernetes, o recurso Ingress é utilizado para gerenciar o acesso externo a serviços dentro do cluster, fornecendo regras para o roteamento do tráfego HTTP e HTTPS atuando como um

Como usar o Kaniko para criar imagens de contêineres no GitLab CI/CD

Hoje, no blog da 4Linux, vamos falar sobre o CI/CD especificamente do Gitlab CI e em como podemos fazer o build de uma imagem de um container de forma facilidade

Dominando o Docker: Guia completo para iniciantes em containerização

Primeiros passos com Docker Apesar do termo container ter se popularizado nos dias de hoje com a ferramenta Docker, o conceito já era empregado com utilizações de containers Linux e