Segurança e Boas Práticas na Criação e Geração de Imagens Docker: Do Dockerfile ao Deploy com Hadolint, SonarQube e Trivy

No entanto, com essa evolução, a segurança se torna uma preocupação crucial. Neste post, vamos explorar as melhores práticas para criar

imagens Docker seguras, desde a elaboração do Dockerfile utilizando boas práticas e ferramentas como Hadolint e SonarQube, até a

implementação de uma pipeline de deploy com Trivy.

Por Que a Segurança em Imagens Docker é Essencial?

Implementar medidas de segurança desde a concepção do Dockerfile até o deploy é fundamental para mitigar riscos.

Boas Práticas na Criação do Dockerfile

1. Utilize Imagens Base Oficiais e Atualizadas

atualizações regulares e patches de segurança.

2. Evite a Tag latest

3. Execute como Usuário Não-Root

Isso minimiza os riscos em caso de comprometimento do container, limitando o impacto potencial.

4. Utilize Multistage Builds

resultando em imagens menores e mais seguras.

5. Mantenha Segredos Fora do Dockerfile

Docker Secrets ou ferramentas externas como o HashiCorp Vault.

6. Minimize o Número de Camadas

7. Limpe Cache e Pacotes Desnecessários

Hadolint: Análise Estática do Dockerfile

em busca de más práticas, erros de sintaxe e vulnerabilidades potenciais, ajudando a desenvolver seguindo as melhores práticas e evitando erros comuns.

O que é o Hadolint?

de problemas de estilo, erros comuns, más práticas e potenciais vulnerabilidades de segurança, fornecendo feedback imediato e otimizando o tempo ao validar sua imagem.

Onde Utilizar o Hadolint?

- Ambientes de Desenvolvimento: Integrado ao editor de código ou IDE, oferece feedback em tempo real durante a codificação.

- Pipelines de CI/CD: Implementado como uma etapa de validação antes de builds ou deploys.

- Revisões de Código: Auxilia em code reviews para garantir conformidade com as melhores práticas.

- Projetos de Código Aberto: Garante qualidade e segurança em contribuições da comunidade.

Como Funciona o Hadolint?

ou desabilitadas conforme a necessidade. A ferramenta também suporta diferentes formatos de saída, como JSON, texto simples e integração com linters de editores

como o Visual Studio Code.

Instalação

- Binário Precompilado: Disponível para download na página oficial do GitHub.

- Gerenciadores de Pacotes: Pode ser instalado via apt, dnf ou brew no macOS.

- Docker: Executável como um container Docker, eliminando a necessidade de instalação local.

Uso Básico

Pontos Positivos do Hadolint

- Personalização: Permite habilitar ou desabilitar regras conforme a necessidade do projeto.

- Integração: Compatível com diversos editores, IDEs e sistemas de CI/CD.

- Comunidade Ativa: Atualizações frequentes e suporte da comunidade.

- Leveza: Rápido e consome poucos recursos, adequado para uso em pipelines automatizados.

- Feedback Imediato: Ajuda a identificar e corrigir problemas rapidamente.

Pontos Negativos do Hadolint

- Falsos Positivos/Negativos: Pode não capturar todos os problemas ou sinalizar questões irrelevantes.

- Curva de Aprendizado: Novos usuários podem levar algum tempo para entender e configurar adequadamente as regras.

- Limitações na Análise Dinâmica: Não substitui testes de runtime ou análises de segurança dinâmicas.

- Dependência de Atualizações: Requer atualizações frequentes para manter-se alinhado com as últimas práticas e comandos do Docker.

SonarQube: Análise de Qualidade de Código

para a segurança geral do ambiente Docker.

Como Funciona?

em pipelines de CI/CD, realizando análises automáticas a cada commit ou Pull Request (PR)

estabelecidos, o PR é reprovado, e o desenvolvedor recebe feedback sobre os pontos a serem corrigidos. Isso otimiza o tempo de desenvolvimento

e aumenta a segurança da aplicação.

Um exemplo pratico do SonarQube:

com o seguinte conteúdo:

- sonar.projectKey: Identificador único do seu projeto no SonarQube.

- sonar.sources: Diretório onde o código fonte está localizado. O ponto (.) indica o diretório atual.

- sonar.login: Você pode gerar um token de autenticação no SonarQube em Meu Perfil > Tokens de Segurança.

Executar o Scanner

da análise, incluindo bugs, vulnerabilidades, code smells e cobertura de testes.

Benefícios

- Detecção de Vulnerabilidades: Identifica problemas de segurança no código-fonte.

- Melhoria Contínua: Fornece feedback para aprimorar a qualidade do código ao longo do tempo.

- Customização: Permite configurar regras de qualidade de acordo com as necessidades do projeto.

- Integração com CI/CD: Compatível com ferramentas como GitHub Actions, GitLab CI/CD, Jenkins e outras.

Trivy: Escaneamento de Vulnerabilidades em Imagens

de vulnerabilidades e configurações incorretas, desde contêineres até código-fonte e infraestrutura como código.

O que é o Trivy?

facilmente integrada em pipelines de CI/CD, ela nos ajuda a detectar:

- Vulnerabilidades em pacotes do sistema operacional (como Alpine, RHEL, CentOS, etc.).

- Vulnerabilidades em dependências de aplicações (como RubyGems, NPM, Pip, etc.).

- Configurações incorretas em arquivos de infraestrutura como código (IaC), como Terraform, Kubernetes YAML, Dockerfiles, entre outros.

Como Funciona o Trivy?

múltiplos tipos de escaneamento, incluindo:

- Imagens de Contêiner

- Código-Fonte

- Repositórios Remotos

- Clusters Kubernetes

Como Utilizar o Trivy?

Escaneamento de Imagens de Contêiner

Escaneamento de Kubernetes

Integração em Pipelines CI/CD

Isso ajuda a evitar que código vulnerável seja implantado em produção.

Um exemplo de como pode ser implementado em sua pipeline:

onde vai estar o resultado do Trivy, passando assim o relatório por exemplo da imagem.

Pontos Positivos do Trivy

- Abrangência: Suporta múltiplos tipos de escaneamento.

- Facilidade de Uso: Simples de instalar e executar.

- Integração: Fácil integração com pipelines de CI/CD.

- Atualizações Frequentes: Mantém a base de dados de vulnerabilidades atualizada.

Pontos Negativos do Trivy

- Tempo de Escaneamento: Pode ser demorado em imagens grandes.

- Falsos Positivos: Como outras ferramentas, pode reportar vulnerabilidades irrelevantes.

- Dependência de Internet: Necessita acesso à internet para atualizar a base de dados.

Conclusão

as recomendações da comunidade. A segurança deve ser uma prioridade em todas as etapas do desenvolvimento e implantação de aplicações Docker.

Ao adotar boas práticas na criação do Dockerfile e utilizar ferramentas como Hadolint, SonarQube e Trivy, você fortalece a segurança e a qualidade

das suas aplicações, mitigando riscos e garantindo a confiabilidade do seu ambiente.

About author

Você pode gostar também

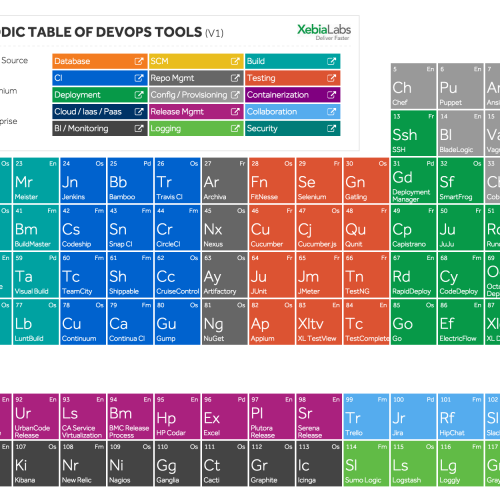

Domine as principais ferramentas de DevOps e otimize seu fluxo de trabalho

Gitlab: um dos sistemas de controle de versão mais usados e baseado no GIT. Permite criar e gerenciar múltiplas versões de código, fazer comparações e aditar alterações. Puppet: normalmente usado

Descubra como o Ansible e o IaC podem revolucionar sua infraestrutura de TI

O termo IaC – Infrastructure as Code – dá nome aos processos de provisionamento de infraestrutura tecnológica (principalmente em Cloud Computing) através de códigos, viabilizando o versionamento e a colaboração

Implantação simplificada do WordPress com Docker e Ansible: Guia passo a passo

A implantação do WordPress pode ser uma tarefa um pouco demorada, desde a configuração do servidor web até a instalação do banco de dados, há vários passos envolvidos. Mas e