Entenda o Ataque Man-In-The-Middle e Como Detectá-lo

Você sabe o que é MITM?

O Man-In-The-Middle (em português: Homem no Meio), faz referência ao atacante que intercepta os dados trocados entre duas partes (por exemplo: você e o seu banco). Em uma comunicação normal os dois elementos envolvidos se comunicam entre si sem interferências, através de um meio, que pode ser uma conexão da rede local à Internet. Durante o ataque man-in-the-middle, a comunicação é interceptada pelo atacante e retransmitida por este de uma forma discricionária, onde o atacante pode decidir retransmitir entre os legítimos participantes os dados inalterados, com alterações ou bloquear parte da informação.

Como os participantes legítimos da comunicação não percebem que os dados estão a sendo adulterados, aceita-os como válidos, fornecendo informações e executando instruções por ordem do atacante.

Dada a definição, vamos ao trabalho …

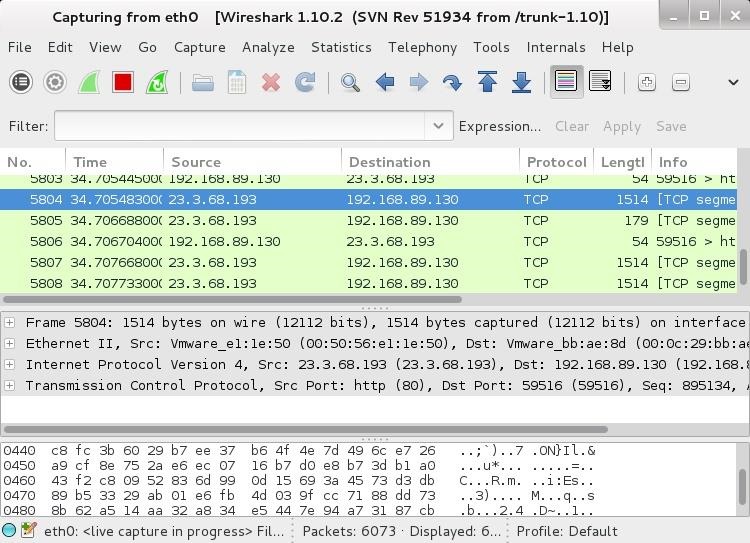

Examinamos várias maneiras de sniffar o tráfego na rede com ferramentas como: Wireshark, tcpdump, dsniff e outros. Esses pacotes podem ser usados para configurar vários atributos, como o endereço IP de origem e destino, portas, caracteres ASCII no pacote e se tivermos sorte, talvez uma senha ou duas. Normalmente, um sniffer é visualizado como a saída do Wireshark abaixo.

O que nenhuma dessas ferramentas faz é detectar e exibir arquivos gráficos que estão passando pela rede. Isso exigiria que tal ferramenta

- Identificar pacotes contendo os binários para uma parte de um arquivo gráfico;

- Em seguida, combinar os binários dos pacotes;

- E depois exibi-los.

Essa é uma tarefa complexa para qualquer ferramenta fazer.

No entanto, felizmente um cara chamado Chris Lightfoot já pensou nisso e desenvolveu esta ferramenta, que é conhecida como driftnet e podemos encontrá-la dentro do Kali Linux. É verdade que ainda está longe de ser perfeita, mas nos dá a capacidade de sniffar a rede para encontrar imagens, áudio ou MPEG4 e exibi-las em uma janela X.

Na situação de exemplo que vou simular, usarei outras duas ferramentas chamadas bettercap – para auxiliar na detecção dos ativos de rede – e a ferramenta websploit – que atua como um framework agrupando vários módulos – que nos auxiliam a efetuar não só esse, mas vários outros ataques, então se você suspeita que seu vizinho assiste a filmes pornográficos on-line ou ainda que seu colega de trabalho passa muito tempo vendo bobagens na internet ao invés de trabalhar, é possível ter uma ideia geral dos seus gostos e atividades, afinal a ferramenta nos permite ter uma noção exata do que esses usuários estão procurando.

Espero que gostem..

About author

Você pode gostar também

Entenda o risco das injeções de dados e como prevenir em desenvolvimento de software

Neste artigo, vamos entender o motivo pelo qual as injeções de dados (SQL Injections) estão no Top 10 da OWASP e o porquê dessa classe de vulnerabilidades precisar de atenção

Guia Completo: Monitorando OpenVPN no Firewall pfSense com Prometheus e Grafana

Conceito OpenVPN é uma solução de VPN (Virtual Private Network) open-source que possibilita a criação de conexões seguras (criptografadas) ponto a ponto. Pode ser de diferentes modelos, como client-to-server ou

OWASP Top 10: Conheça as principais vulnerabilidades web de 2021

O que é a OWASP Top 10? Saudações, pessoal! É importante perceber que com a ascensão das tecnologias web surgiram também novas necessidades de segurança destas. Atualmente, é natural que